Термин BitLocker достаточно часто встречаются в Сети, особенно, после появления операционной системы Windows Vista – первой, в которой использовалась данная технология.

Информация об этом методе может оказаться полезной для всех, кому важна защита содержимого дисков компьютера.

Однако тем, кто никогда его не применял, следует сначала узнать о некоторых особенностях шифрования – алгоритме, ключах, особенностях проверки и восстановления данных.

Cодержание:

Предпосылки к появлению

Главной задачей технологии BitLocker, разработка которой началась в начале 2000-х годов, стала защита данных от оффлайновых атак такого типа:

- загрузки компьютера с операционной системы, установленной на флешке;

- снятия с ПК накопителя и его установка на другом устройстве;

- восстановления стёртых с диска сведений.

Любой из этих вариантов позволяет воспользоваться информацией, даже если изначально она была защищена с помощью паролей и ограничений доступа.

Брандмауэры и антивирусы помогают спасти конфиденциальные сведения только, если ими пытаются завладеть удалённо.

Против физических атак (пользователя с отвёрткой или флешкой) практически бесполезна любая защита, кроме BitLocker.

Однако обойти такую защиту было сравнительно несложно даже без физического доступа – достаточно установки других драйверов файловой системы или самостоятельного повышения прав.

В то время как более надёжного полнодискового шифрования до появления Windows Vista в серии этих операционных систем не было.

Принцип действия технологии

В задачи BitLocker входит шифрование целого тома в операционной системе и проверка целостности загрузочных компонентов на компьютерах с совместимыми доверенными платформенными модулями.

Причём, для использования всех возможностей технологии на материнской плате компьютера должен быть установлен криптопроцессор TPM и совместимый с ним BIOS.

Однако есть возможность применять её и на вычислительных системах без такого процессора и интерфейса.

Шифрование выполняется для всего тома, что является ключевым аспектом в защите ценных сведений – в первую очередь, для компьютеров и ноутбуков крупных компаний и предприятий.

Хотя таких технологий существует три:

- RMS применяется для ограничения доступа, прежде всего, к документам;

- EFS позволяет шифровать и отдельные файлы, и целые каталоги;

- И только BitLocker даёт возможность шифрования сразу всей информации на защищаемом с её помощью томе – включая реестр, файлы подкачки и операционной системы.

Не подлежат шифрованию с помощью BitLocker только метаданные томов и два вида секторов – загрузочные и повреждённые.

В первую очередь, потому что хранящаяся в них информация не является уникальной или ценной.

Во-вторых, потому что защиты тех данных, которые шифруются, уже достаточно для защиты «оффлайновых атак», подразумевающих обход стандартных технологий.

Применяемый алгоритм

Технология работает на базе алгоритма со 128-битным ключом.

При необходимости, длина увеличивается вдвое – до 256 бит, делая вероятность взлома практически «нулевой».

Для увеличения разрядности ключей применяются групповые политики или поставщик инструментария управления WMI.

Среди других особенностей алгоритма стоит выделить:

- все сектора тома шифруются отдельно, а их номера частично влияют на вид ключей;

- два зашифрованных сектора, содержащие идентичную информацию, выглядят по-разному;

- при малейших изменениях информации зашифрованные данные меняются ещё сильнее.

Всё это полностью исключает возможность подбора какого-либо дешифрующего алгоритма.

Даже попытки зашифровывать какие-то сведения и сравнивать с защищёнными данными будут обречены на неудачу.

Ключи шифрования

Архитектура ключей достаточно непростая и не совсем понятная не сталкивавшимся с ней ранее пользователям.

Разобраться в их особенностях можно попробовать, рассмотрев отдельно каждую ступень защиты:

- Ключ FVEK применяется для шифрования целого тома и расположен среди его метаданных. Это одновременно и повышает уровень защиты, и увеличивает продолжительность процесса.

- Для шифрования FVEK используется другой ключ, VMK, который, в свою очередь, защищён другими предохранителями. По умолчанию, главной защитой является встроенный модуль TPM. Дополнительным предохранителем выступает создаваемый при шифровании пароль.

- Повысить уровень защиты можно, пользуясь не только чипом TPM, но и объединённым с ним числовым PIN-кодом или сохраняемым на флешке частичным ключом. Если криптопроцессор на компьютере отсутствует, BitLocker полностью сохраняет предохранитель на USB-накопитель.

Технология оставляет возможность отключить шифрование без расшифровки защищённой информации.

В такой ситуации защиту VMK обеспечивает только новый и незашифрованный предохранитель ключа. С его помощью система получает доступ к информации так же, как если бы она не подвергалась шифрованию.

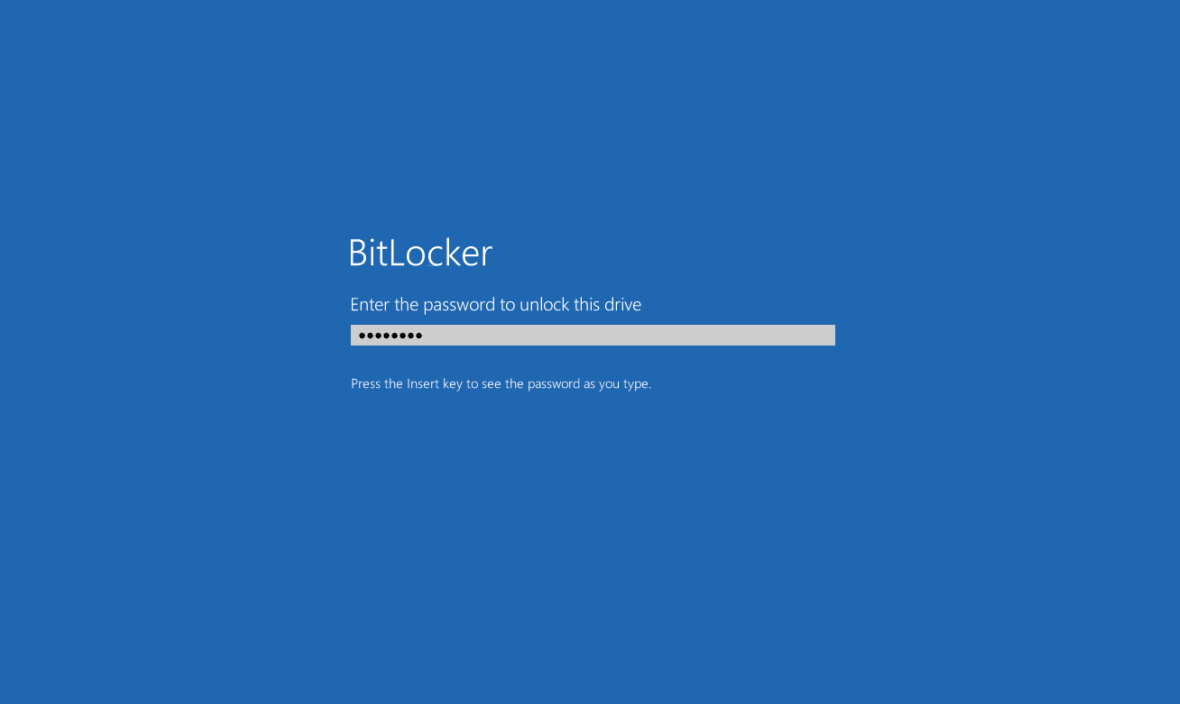

Запустившаяся система ищет подходящие предохранители в криптопроцессоре или на USB-накопителях.

Если их там не оказывается, запрос ключа отправляется пользователю.

После обнаружения или ввода предохранителя Windows расшифровывает сначала VMK, затем FVEK, и только потом расшифровывается защищённая информация.

Проверка целостности компонентов

Главной опасностью других технологий защиты всегда была необходимость оставлять незашифрованными компоненты, выполняющие начальную стадию загрузки.

Изменяя их код (создавая rootkit), злоумышленники способны получить доступ к информации на диске. Причём, информация может оставаться зашифрованной – но вероятность её расшифровки, благодаря такому взлому, резко возрастает.

Предотвратить такую ситуацию помогает технология BitLocker.

Полное шифрование обеспечивает целостность системы и предотвращает запуск Windows при обнаружении изменений отвечающих за загрузку компонентов.

Принцип контроля следующий:

- Наличие криптопроцессора TPM позволяет компьютеру проверять запускаемый код с подсчётом значений хэша и сохранения в специальных регистрах PCR.

- Получить обратно информацию можно только в том случае, если текущие значения PCR совпадают с теми, которые были на момент создания ключей.

- Получается, что для расшифровки может использоваться только тот конкретный модуль TPM, который применяли для шифрования. Такая технология называется также «запечатывание» ключа и гарантирует практически стопроцентную защиту.

Процесс шифрования

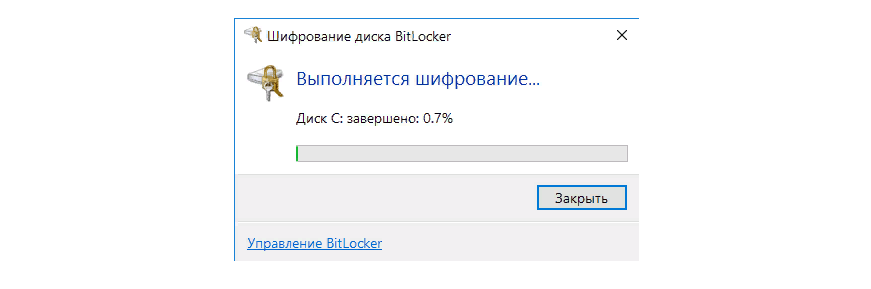

Приступая к шифрованию, следует знать, что процесс достаточно долгий – время зависит от объёма защищаемой информации и мощности аппаратной части компьютера.

Впрочем, беспокоиться о потере информации и необходимости начинать сначала при случайном выключении ПК не стоит.

Даже в этом случае шифрование начнётся сначала при следующем запуске операционной системы.

Кроме того, следует учитывать такие особенности процедуры:

- шифрование позволяет пользоваться компьютером для решения других задач – правда, до тех пор, пока оно не завершилось, на ПК вряд ли получиться запустить что-то более серьёзное, чем офисное приложение или браузер;

- зашифрованные диски работают немного медленнее – примерно на 10%;

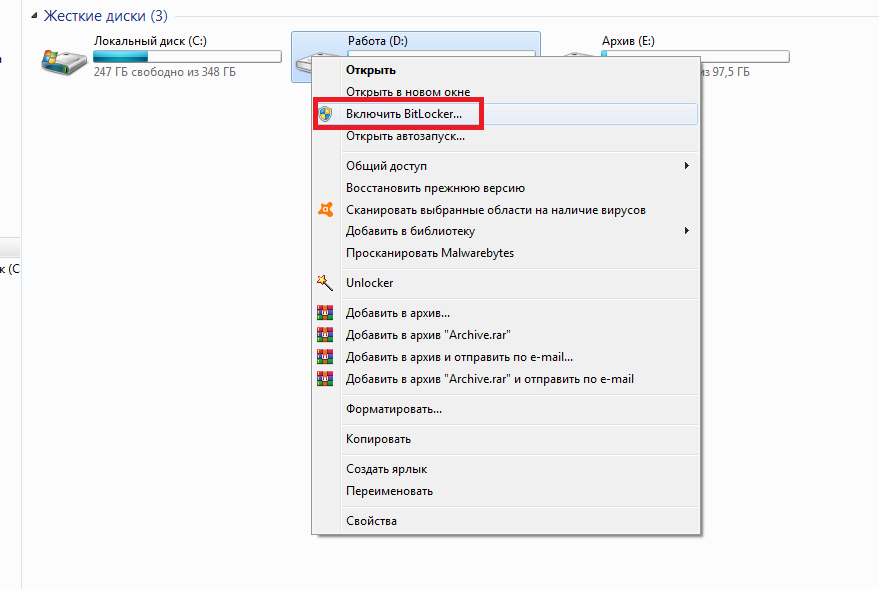

- узнать о том, что процедуру можно запустить на конкретном ПК, можно в свойствах выбранного диска – одним из пунктов меню, открывающегося кликом правой кнопки мыши, будет .

Для шифровки чаще всего пользуются криптографическими токенами – специальными устройствами, которое также называют электронными ключами.

Для примера можно взять модель Рутокен ЭЦП PKI – обеспечивающий двухфакторную идентификацию USB-ключ.

Подготовка к работе

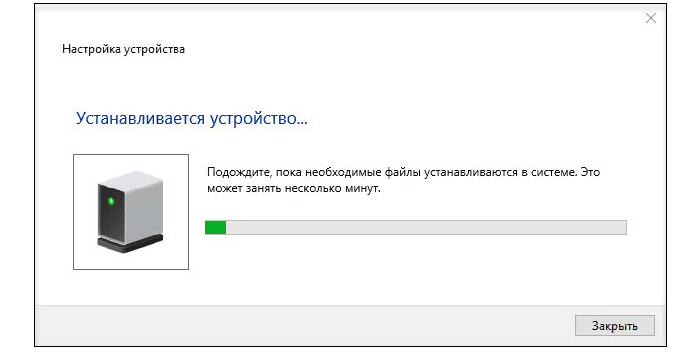

Перед использованием токен следует подготовить к работе.

В большинстве случаев настройка устройства выполняется автоматически, при первом же подключении к компьютеру с Windows.

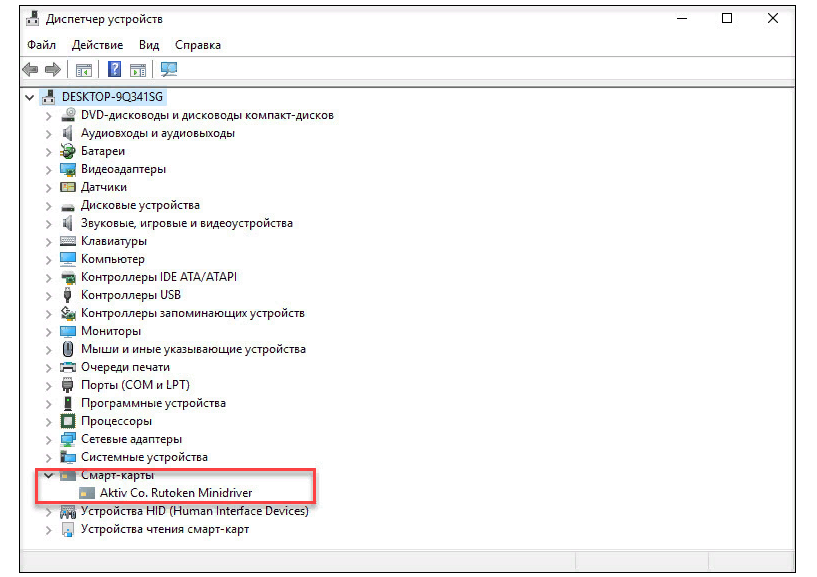

Для моделей типа ЭЦП PKI загружается специальная библиотека Aktiv Rutoken minidriver.

Наличие драйверов для электронного ключа можно проверить, включив .

Если они не установились, в списке оборудования при подключении токена будет появляться неизвестный элемент.

Для нормальной работы устройства следует загрузить и установить подходящие драйвера.

Шифрование данных

Перед началом процесса следует убедиться, что на криптографическом токене находится сертификат и ключи RSA 2048.

После этого действия занимающегося шифрованием пользователя должны быть такими:

- Выбрать диск и в его свойствах найти .

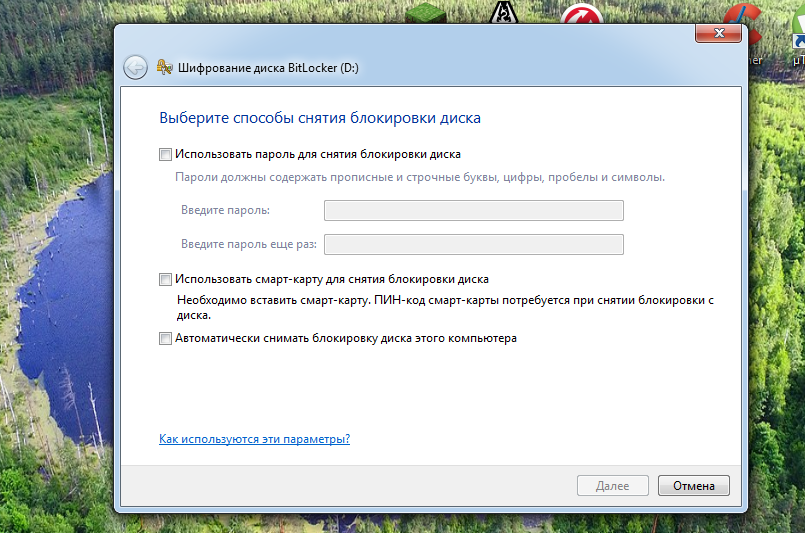

- Установить флажок на нужном пункте – в данном случае, на использовании смарт-карты.

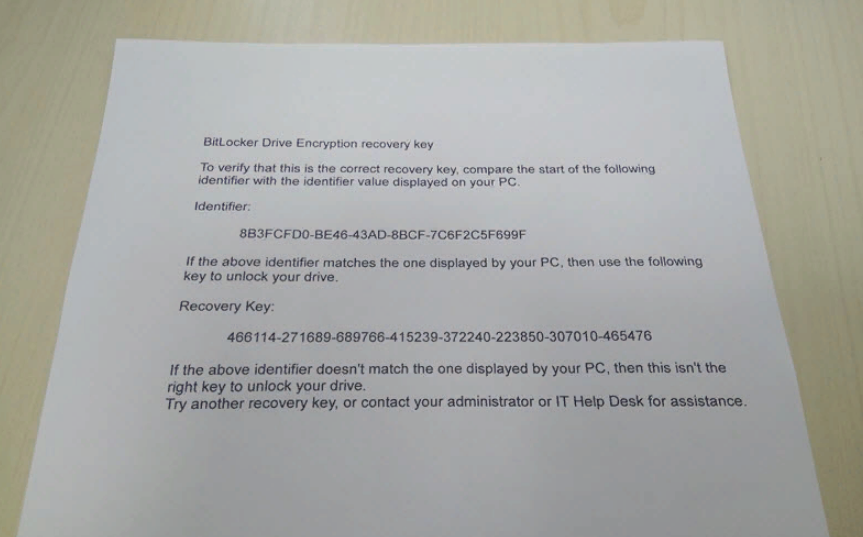

- Выбрать способ сохранения ключа – например, его печать. Листок с напечатанным кодом для расшифровки рекомендуется хранить в безопасном месте – например, в сейфе.

- Установить режим шифрования.

- Запустить процесс, после завершения которого система обычно требует перезагрузки.

Иконки зашифрованных дисков изменяются, а при попытке их открыть система запрашивает установку токенов и ввода ПИН-кодов.

При отсутствии электронного ключа доступ к данным будет закрыт.

к содержанию ↑Восстановление зашифрованной информации

Используя для защиты информации шифрование, следует предусмотреть возможность восстановления данных при отсутствии криптографического ключа.

Это, в какой-то степени, снижает защищённость системы, зато снижает риск утратить доступ к своей же информации.

Если USB-ключ имеется в наличии, зашифрованные разделы открываются практически автоматически – после ввода ПИН-кода.

При отсутствии ключа от пользователя требуется ввести уже другую информацию.

Если при шифровании выбиралась печать кода на принтере, доступ откроется только после ручного ввода 48 символов.

Подведение итогов

Технология BitLocker является одним из лучших способов защитить конфиденциальную информацию от оффлайновых атак, научиться пользоваться которым достаточно просто.

С другой стороны, у такой системы защиты есть и определённые недостатки – от необходимости наличия на компьютере TPM-модуля и возможности потери криптографического ключа до использования дополнительных мер безопасности.

К ним относят ещё две технологии, EFS и RMS, которые по отдельности уступают BitLocker, но вместе с ней позволяют избежать угрозы от всех остальных попыток несанкционированного доступа.

![Основные команды CMD Windows. Полный список + [описание и применение]](https://geek-nose.com/wp-content/uploads/thumbs_dir/1-44-1sfgwbli4j7d6q2tstxv21maos89528a91iny600hz2c.jpg)

Good article, help me better understand BitLocker technology: tasks, features, applications

http://run-3.online