Если ваш компьютер или сразу несколько устройств в домашней или рабочей сети поразил вирус Wannacry – читайте нашу статью.

Здесь вы узнаете, как защититься и не допустить заражения, а также как правильно расшировать зашифрованные данный

И, хотя глобальное распространение угрозы было остановлено, не исключено, что следующая версия программы-шифровальщика станет ещё более эффективной, и к её появлению стоит готовиться заранее.

Cодержание:

Последствия

Первые признаки заражения компьютеров вирусом-вымогателем были обнаружены 12 мая 2017 года, когда неизвестная программа вмешалась в работу тысяч пользователей и сотен различных организаций по всему миру.

Вредоносный код начал своё распространение в 8-00 и уже в течение первого дня заразил больше 50 тысяч ПК с установленной на них платформой Windows.

Больше всего заражений пришлось на российские, украинские и тайваньские компьютеры – хотя первые данные поступили из Великобритании, а среди пострадавших организаций были испанские и португальские телекоммуникационные компании и даже автоконцерн «Рено».

В России он атаковал операторов мобильной связи «Мегафон», «Билайн» и «Йота», министерство чрезвычайных ситуаций, Министерство внутренних дел, ГИБДД и Управление железных дорог.

Из-за этого в некоторых регионах страны были отменены экзамены на получение водительских прав, а ряд организаций временно приостановили свою работу.

Требования разработчиков вредоносного кода

Результатом заражения компьютеров стало блокирование большинства находящихся на их жёстких дисках файлов.

Но, учитывая, что нерасшифрованные файлы с большой вероятностью не могли быть восстановлены, пользовательский вариант казался более подходящим.

На рабочем столе заражённого компьютера появлялись окна с требованиями заплатить мошенникам для разблокировки информации.

Сначала злоумышленники требовали только $300, через некоторое время сумма выросла уже до 500 долларов – и после оплаты не было никаких гарантий, что атака не повторится – ведь компьютер по-прежнему оставался заражённым.

Но, если отказаться от оплаты, зашифрованные данные пропадали через 12 часов после появления предупреждения.

Способы распространения угрозы

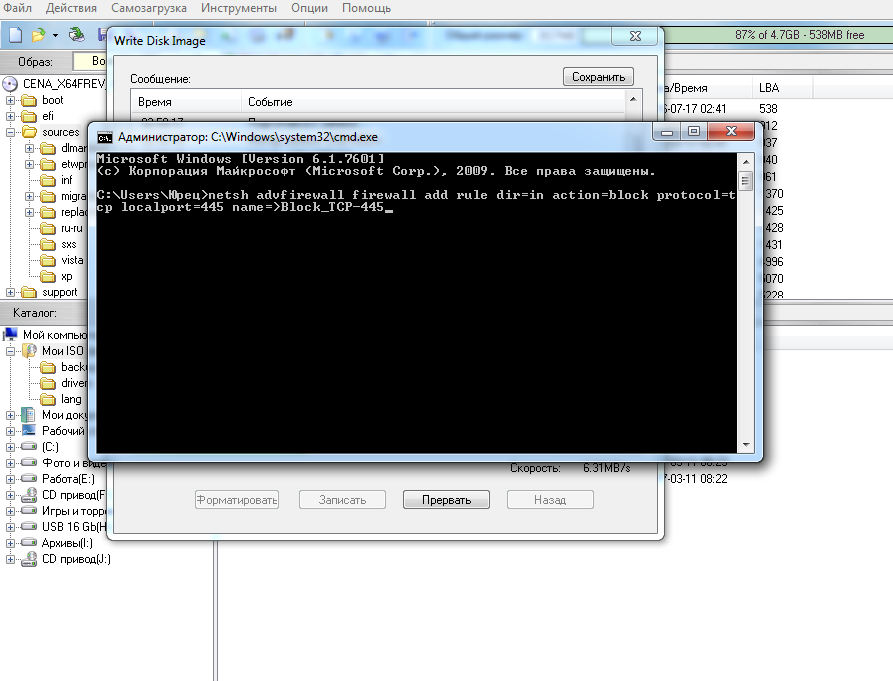

Разработчики вредоносной программы использовали для заражения компьютеров с Windows уязвимость этой операционной системы, которая была закрыта с помощью обновления MS17-010.

Жертвами в основном, стали те пользователи, которые не установили это исправление в марте 2017-го года.

После установки (ручной или автоматической) обновления удалённый доступ к компьютеру был закрыт.

А уже после заражения одного компьютера вирус продолжал распространяться внутри локальной сети в поисках уязвимостей – по этой причине самыми уязвимыми оказались не отдельные пользователи, а крупные компании.

к содержанию ↑Профилактика заражения

Несмотря на серьёзную опасность попадания вируса (и его новых версий) практически на любой компьютер, существует несколько способов избежать заражения системы.

Для этого следует предпринять следующие меры:

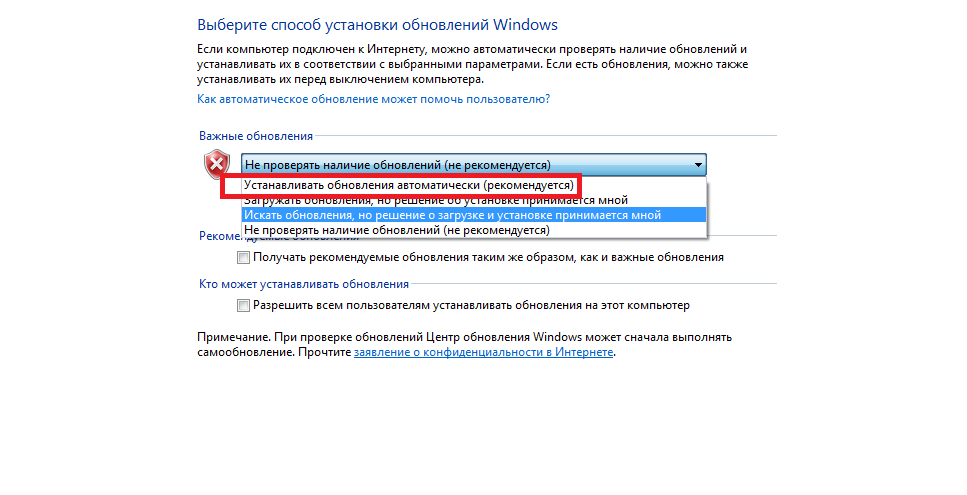

- убедиться в установке последних исправлений безопасности, и если они отсутствуют, добавить вручную. После этого следует обязательно включить автоматическое обновление – скорее всего, эта опция была выключена;

- не открывать письма с вложениями от незнакомых пользователей;

- не переходить по подозрительным ссылкам – особенно, если об их опасности предупреждает антивирус;

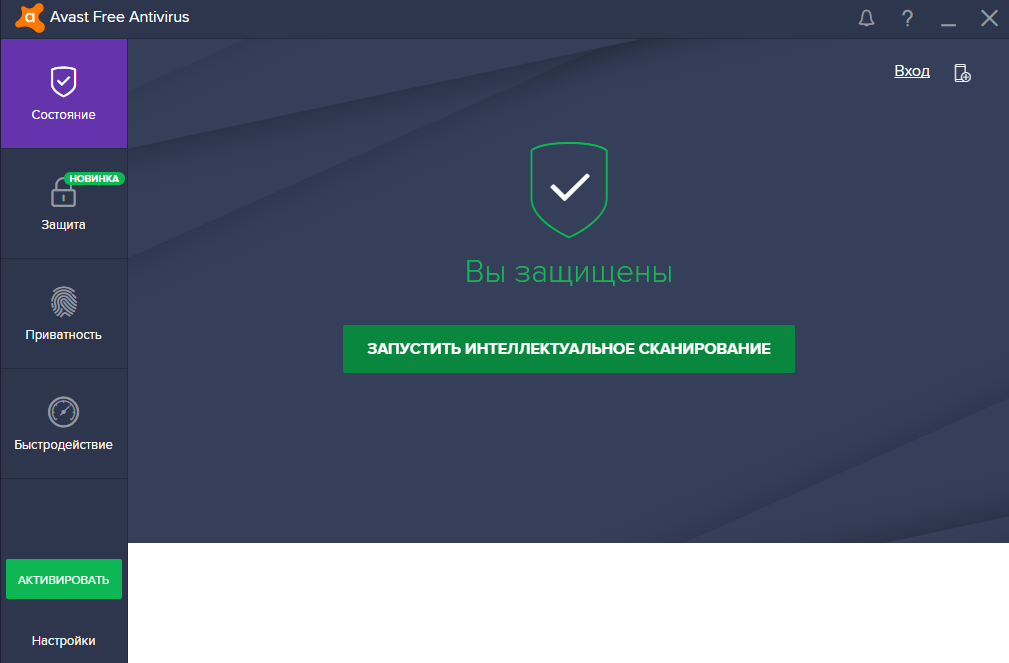

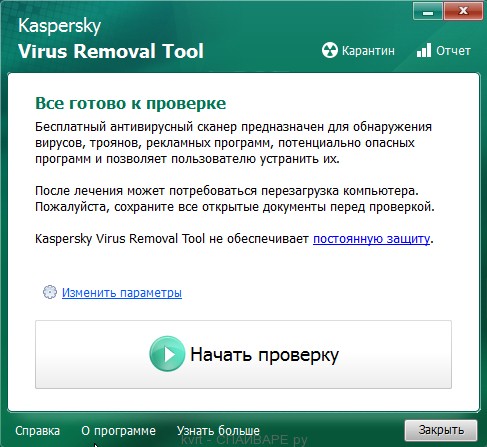

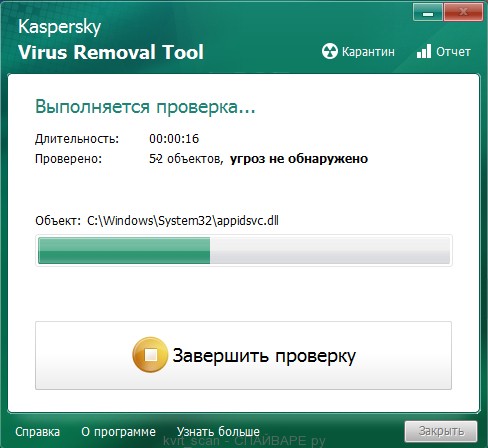

- установить качественную антивирусную программу – например, Avast или Антивирус Касперского, процент обнаружения Ванна Край у которых максимальный. Большинство менее известных и, особенно, бесплатных приложений защищают платформу хуже;

- после заражения сразу же отключить компьютер от Интернета и, особенно, от локальной сети, защитив от распространения программы-вымогателя другие устройства.

Кроме того, пользователю стоит периодически сохранять важные данные, создавая резервные копии.

При возможности, стоит копировать информацию на USB-флешки, карты памяти и не подключенные к компьютеру жёсткие диски (внешние или съёмные внутренние).

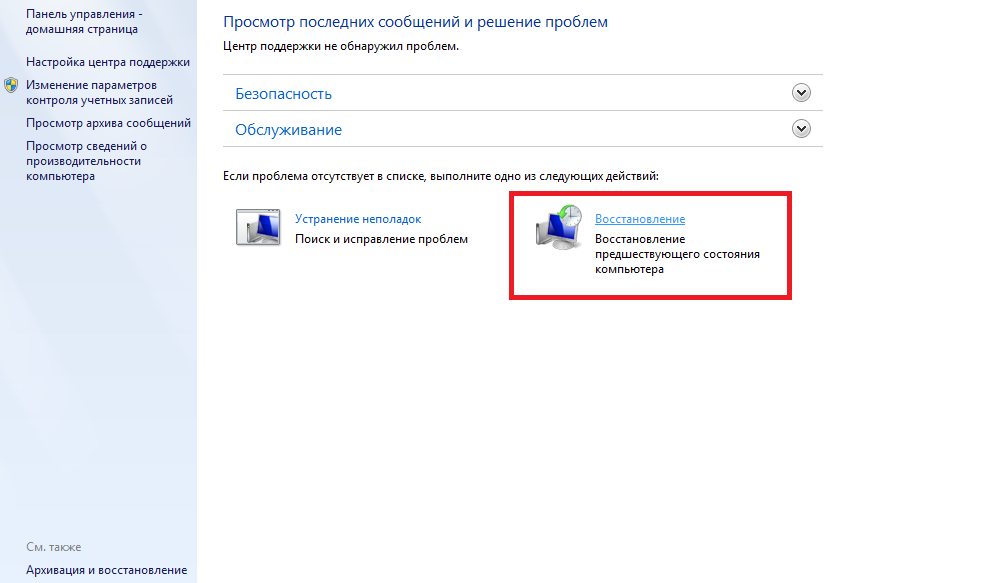

При возможности восстановления информации ущерб от вируса будет минимальным – при заражении компьютера достаточно просто отформатировать его устройство хранения информации.

к содержанию ↑Лечение заражённого ПК

Если компьютер уже заражён, пользователь должен попробовать вылечить его, избавившись от последствий действия WannaCry.

Ведь после того как вирусная программа попала в систему, происходит шифрование всех файлов с изменением их расширений.

Пытаясь запустить приложения или открыть документы, пользователь терпит неудачу, что заставляют его задуматься о решении проблемы, заплатив требуемые $500.

Основные этапы решения проблемы:

Расшифровка файлов

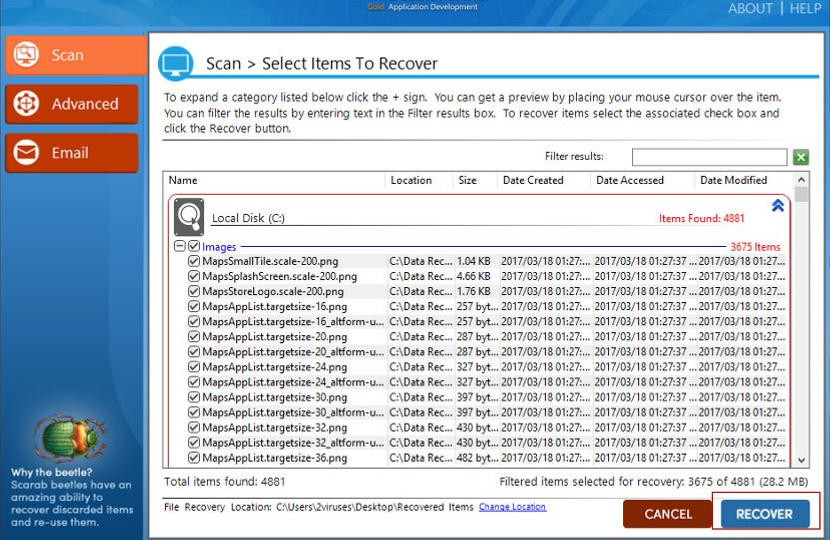

После того как работа WannaCry остановлена от пользователя требуется восстановить все зашифрованные файлы.

Стоит отметить, что теперь для этого есть гораздо больше времени, чем 12 часов – поэтому, если своими силами вернуть данные не получится, можно будет обратиться к специалистам и через несколько дней или месяцев.

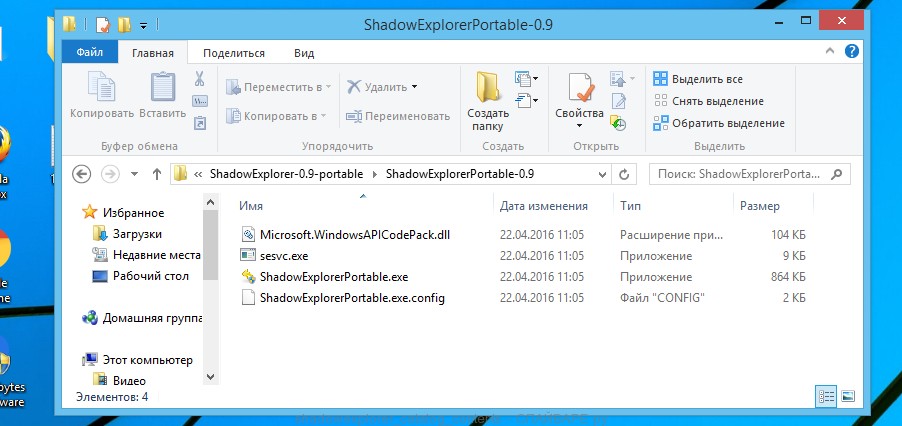

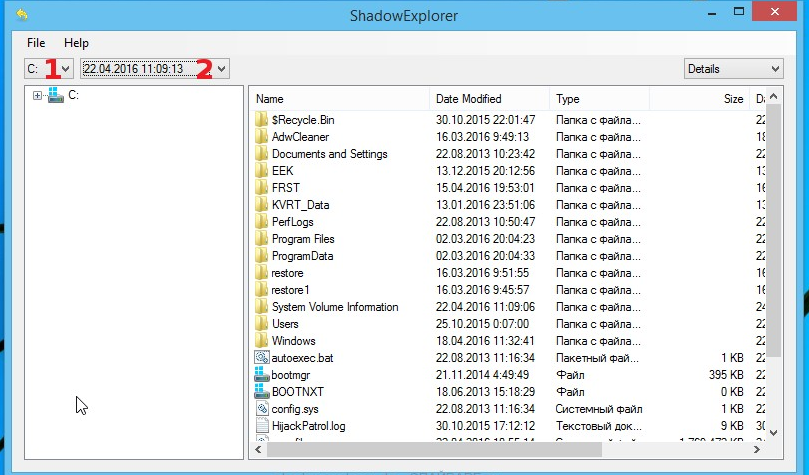

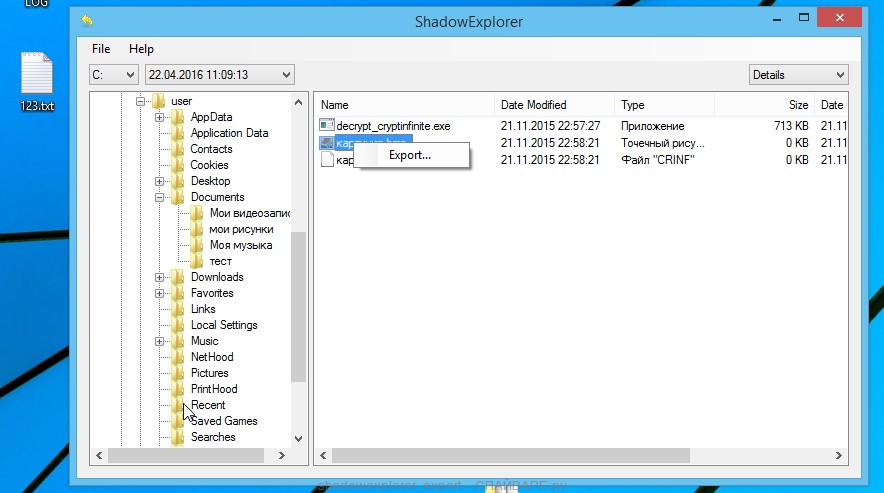

- Shadow Explorer, действие которой основано на восстановлении «теневых» копий файлов (в первую очередь, документов);

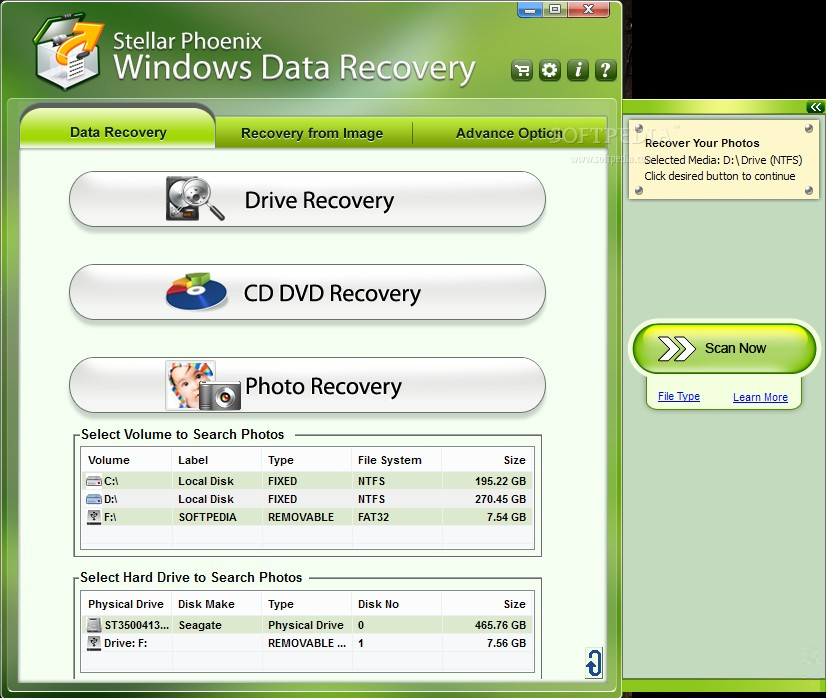

- Windows Data Recovery, благодаря которой, в основном, восстанавливаются фотографии. Хотя с её же помощью расшифровываются и другие файлы;

- утилиты, выпускающиеся Лабораторией Касперского специально для восстановления зашифрованных сведений.

Выводы

Поражение десятков тысяч компьютеров вирусом WannaCry показало, что далеко не все системы безопасности и антивирусы способны справиться с новыми видами вредоносного кода.

Хотя одним из способов избежать такой ситуации является использование других операционных систем – например, MacOS или Unix.

А ещё – постоянная проверка Windows на вирусы и сохранение самых важных файлов на других носителях.

Overall we believe there will https://www.butyguccipl.pl/

Targeted cushioningSkiers in particular tend https://www.stylowatorebki.pl/pc/torebki-damskie/mini-torebka-damska/

Adidas Outdoor Terrex Bounce HikerCREDIT Peter VerryEveryone Has an https://www.luxurybrands.cc/ Adventure SandalBrands including Keen and Khombu historically have delivered adventure sandals that fans of that silhouette love.

And for https://www.luxurybrands.cc/Down+Jacket-cr-Moose+Knuckles+down+jacket.html an even more excitingevening look FN has picked out some fun sheersand tights that can serve a double purpose to add a fresh spin to a classic black ensemble and to keep your stems warm because brr it's cold out there.