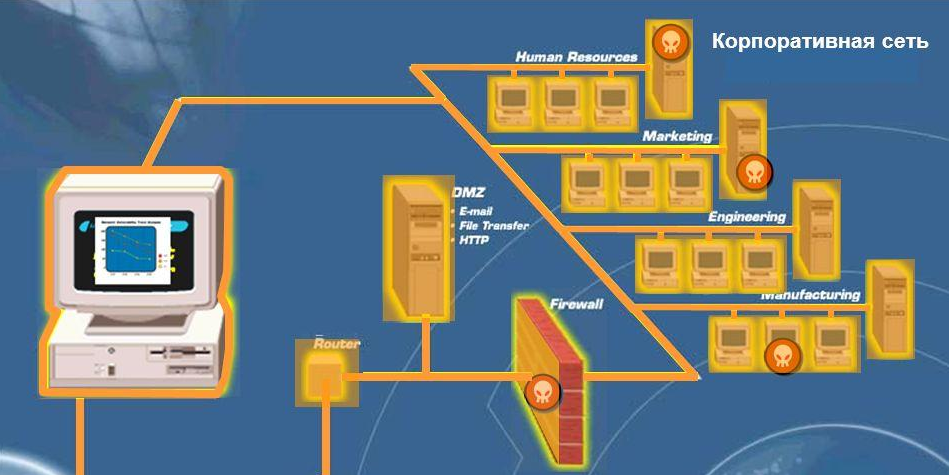

Процесс под названием сканирование уязвимостей представляет собой проверку отдельных узлов или сетей на потенциальные угрозы.

А необходимость проверить безопасность возникает у ИТ-специалистов достаточно часто – особенно, если речь идёт о крупных организациях, обладающих ценной информацией, которая может понадобиться злоумышленникам.

Не стоит пренебрегать таким сканированием и администраторам небольших сетей – тем более что в 2017-м году серьёзным атакам со стороны запущенных хакерами масштабных вирусов-шифровальщиков подверглись сотни тысяч компьютеров.

Содержание:

Применение сканеров уязвимости

Для сканирования сетей на слабые места в системах их безопасности специалисты по информационной безопасности применяют соответствующее программное обеспечение.

Такие программы называются сканерами уязвимости.

Принцип их работы заключается в проверке приложений, которые работают на компьютерах сети, и поиске так называемых «дыр», которыми могли бы воспользоваться посторонние для получения доступа к важным сведениям.

Грамотное использование программ, способных обнаружить уязвимость в сети, позволяет ИТ-специалистам избежать проблем с украденными паролями и решать такие задачи:

- поиск попавшего на компьютер вредоносного кода;

- инвентаризация ПО и других ресурсов системы;

- создание отчётов, содержащих информацию об уязвимостях и способах их устранения.

Механизмы сканирования

Сканирование на уязвимости выполняется при помощи двух основных механизмов – сканирования и зондирования.

Первый вариант предполагает, что программа-сканер выполняет пассивный анализ, определяя наличие проблем с безопасностью только по ряду косвенных признаков, но без фактических доказательств.

Эту методику называют «логическим выводом», а её принципы заключаются в выполнении следующих шагов:

Процесс под названием «зондирование» представляет собой методику активной проверки, позволяющую практически со стопроцентной гарантией убедиться в том, есть ли в сети уязвимости или нет.

Она отличается сравнительно небольшой по сравнению со сканированием скоростью, однако в большинстве случаев является более точной.

Метод, который также называется «подтверждением», применяет полученную во время предварительной проверки информацию для того чтобы ещё более эффективно проанализировать каждое сетевое устройство, подтвердив или опровергнув наличие угроз.

Проверка заголовков

Механизм, название которого на английском языке звучит как «banner check», состоит из целого ряда сканирований и даёт возможность получить определённые выводы на основе данных, передаваемых программе-сканеру в ответ на его запрос.

Примером такой проверки может стать сканирование заголовков с помощью приложения Sendmail, позволяющее и определить версии программного обеспечения, и убедиться в наличии или отсутствии проблем.

Методика считается самой простой и быстрой, но имеет целый ряд недостатков:

- Не слишком высокую эффективность проверки. Тем более что злоумышленники могут изменять информацию в заголовках, удалив номера версий и другие сведения, которые используются сканером для получения выводов. С одной стороны, вероятность такого изменения не слишком высокая, с другой – пренебрегать ею не стоит.

- Невозможность точно определить, являются ли данные, которые содержатся в заголовке, доказательством уязвимости. В первую очередь, это касается программ, которые поставляются вместе с исходным текстом. При устранении их уязвимостей номера версий в заголовках приходится изменять вручную – иногда разработчики просто забывают это сделать.

- Вероятность появления уязвимости в следующих версиях программы, даже после того как она была устранена из предыдущих модификаций.

Активные зондирующие проверки

Методика, известная ещё и как «active probing check», основана не на проверках версий ПО в заголовках, а на анализе и сравнении цифровых «слепков» программ с информацией об уже известных уязвимостях.

Принцип её работы немного похож на алгоритм антивирусных приложений, которые предполагает сравнение отсканированных фрагментов с вирусными базами.

К той же группе методик относится и проверка даты создания сканируемого ПО или контрольных сумм, позволяющая убедиться в подлинности и в целостности программ.

Для хранения сведений об уязвимостях применяются специализированные базы данных, содержащие ещё и сведения, позволяющие устранить проблему и снизить риск угрозы постороннего доступа к сети.

Имитация атак

Ещё один метод на английском языке называется «exploit check», что можно перевести на русский как «имитация атак».

Выполняемая с его помощью проверка тоже является одним из вариантов зондирования и основана на поиске дефектов программ с помощью их усиления.

Методика имеет такие особенности:

- некоторые «дыры» в безопасности нельзя обнаружить до тех пор, пока не сымитировать настоящую атаку против подозрительных сервисов и узлов;

- программы-сканеры проверяют заголовки программного обеспечения во время фальшивой атаки;

- при сканировании данных уязвимости обнаруживаются значительно быстрее, чем в обычных условиях;

- имитируя атаки, можно найти больше уязвимостей (если они были изначально), чем при помощи двух предыдущих методик – при этом скорость обнаружения достаточно высокая, однако пользоваться таким способом не всегда целесообразно;

- ситуации, которые не позволяют запускать «имитацию атак», делятся на две группы – угроза появления проблем с обслуживанием проверяемого программного обеспечения или принципиальная невозможность атаковать систему.

Нежелательно пользоваться методикой, если объектами проверки являются защищённые сервера с ценной информацией.

Атака таких компьютеров может привести к серьёзным потерям данных и выходу из строя важных элементов сети, а расходы на восстановление работоспособности могут оказаться слишком серьёзными, даже с учётом повышения безопасности системы.

В этом случае желательно воспользоваться другими способами проверки – например, активным зондированием или проверкой заголовков.

По умолчанию, такие методы проверки отключены в системе.

Пользователю придётся включать их самостоятельно.

Основные этапы проверки уязвимостей

Большинство программ, выполняющих сканирование на уязвимости, работает следующим образом:

Отличия в работе разных программ

Некоторые сканеры разделяют уязвимости по уровню угрозы.

Например, система NetSonar делит их на сетевые, способные воздействовать на роутеры, поэтому более серьёзные, и локальные, влияющие на рабочие станции.

Internet Scanner разделяет угрозы на три степени – низкую, высокую и среднюю.

Эти же два сканера имеют ещё несколько отличий.

С их помощью отчёты не только создаются, но и разбиваются на несколько групп, каждая из которых предназначена для конкретных пользователей – от администраторов сети до руководителей организации.

Причём, для первых выдаётся максимальное количество цифр, для руководства – красиво оформленные графики и диаграммы с небольшим количеством деталей.

В составе создаваемых сканерами отчётов есть рекомендации по устранению найденных уязвимостей.

Больше всего такой информации содержится в данных, которые выдаются программой Internet Scanner, выдающей пошаговые инструкции по решению проблемы с учётом особенностей разных операционных систем.

Иногда в тексте отчётов содержатся ссылки на web- или ftp-сервера, которые содержат дополнения и патчи, позволяющие избавиться от угроз.

Полезная информация:

Также на нашем сайте можно скачать утилиту Kaspersky Anti Ransomware Tool. это еще один уровень защиты от вирусов, который сконцентрирован конкретно на отражении атак троянов-шифрователей и блокираторов.

Скачать Kaspersky Anti Ransomware Tool можно на нашем сайте по данной ссылке

Действия администратора по обнаружению уязвимостей

Для поиска «дыр» в безопасности администратор может руководствоваться тремя алгоритмами.

Возможности современных сканеров

Основными требованиями к программе-сканеру, обеспечивающей проверку системы и её отдельных узлов на уязвимости, являются:

- Кроссплатформенность или поддержка нескольких операционных систем. При наличии такой особенности можно выполнять проверку сети, состоящей из компьютеров с разными платформами. Например, с несколькими версиями Windows или даже с системами типа UNIX.

- Возможность сканировать одновременно несколько портов – такая функция заметно уменьшает время на проверку.

- Сканирование всех видов ПО, которые обычно подвержены атакам со стороны хакеров. К такому программному обеспечению относят продукцию компании Adobe и Microsoft (например, пакет офисных приложений MS Office).

- Проверку сети в целом и отдельных её элементов без необходимости запускать сканирование для каждого узла системы.

Большинство современных сканирующих программ имеют интуитивно понятное меню и достаточно легко настраиваются в соответствии с выполняемыми задачами.

Так, практически каждый такой сканер позволяет составить список проверяемых узлов и программ, указать приложения, для которых будут автоматически устанавливаться обновления при обнаружении уязвимостей, и задать периодичность сканирования и создания отчётов.

После получения отчётов сканер позволяет администратору запускать исправление угроз.

Сканеры уязвимостей сети

Ассортимент программ-сканеров на современном рынке ПО достаточно большой.

Все они отличаются друг от друга функциональностью, эффективностью поиска уязвимостей и ценой.

Для оценки возможностей таких приложений стоит рассмотреть характеристики и особенности пяти самых популярных вариантов.

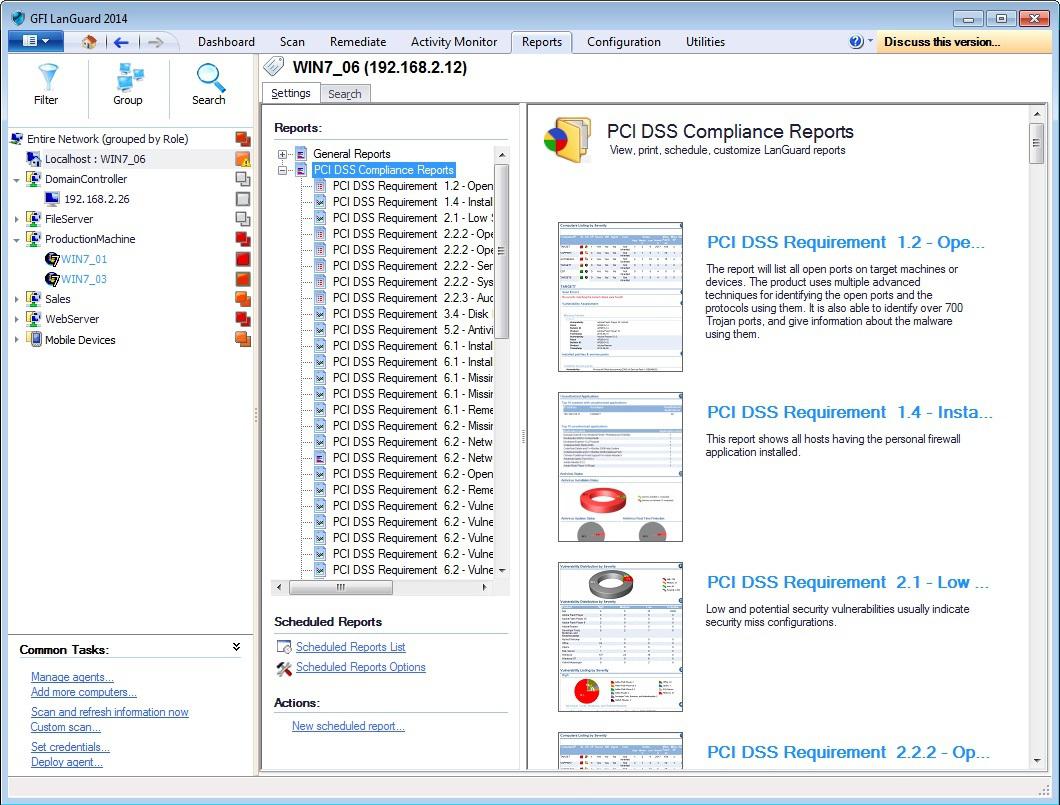

GFI LanGuard

Производитель GFI Software считается одним из лидеров на мировом рынке информационной безопасности, а его продукция входит в рейтинги самых удобных и эффективных при проверке на уязвимости программ.

Одним из таких приложений, обеспечивающих безопасность сети и отдельных компьютеров, является GFI LanGuard, к особенностям которого относят:

- быструю оценку состояния портов в системе;

- поиск небезопасных настроек на компьютерах сети и запрещённых для установки программ, дополнений и патчей;

- возможность сканирования не только отдельных компьютеров и серверов, но и входящих в систему виртуальных машин и даже подключённых смартфонов;

- составление по результатам сканирования подробного отчёта с указанием уязвимостей, их параметров и способов устранения;

- интуитивно понятное управление и возможность настройки автоматической работы – при необходимости, сканер запускается в определённое время, а все исправления выполняются без вмешательства администратора;

- возможность быстрого устранения найденных угроз, изменения настроек системы, обновления разрешённого ПО и удаления запрещённых программ.

К отличиям этого сканера от большинства аналогов можно назвать установку обновлений и патчей практически для любой операционной системы.

Эта особенность и другие преимущества GFI LanGuard позволяют ему находиться на верхних строчках рейтингов программ для поиска сетевых уязвимостей.

При этом стоимость использования сканера сравнительно небольшая и доступна даже небольшим компаниям.

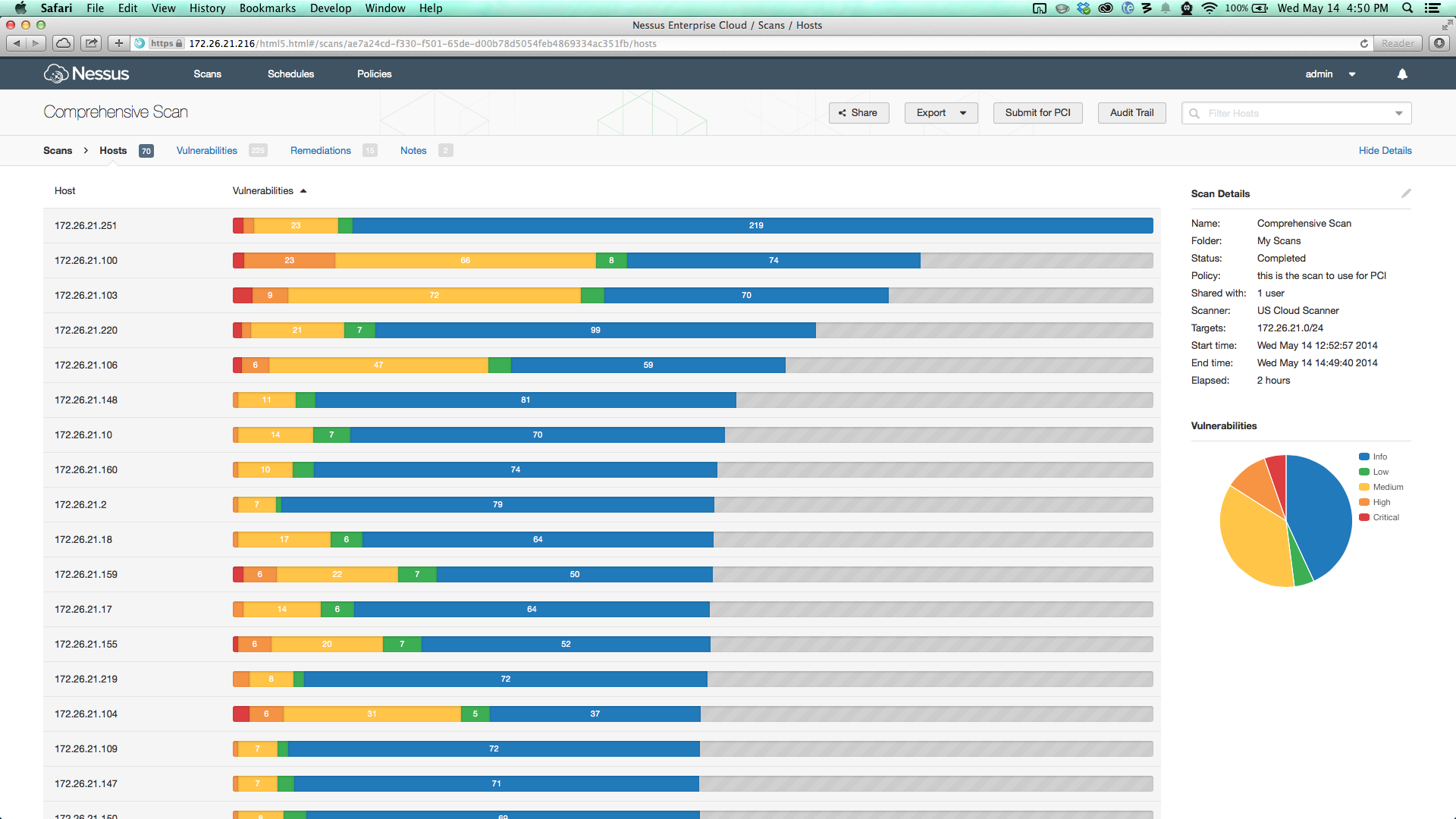

Nessus

Программу Nessus впервые выпустили 20 лет назад, но только с 2003-го года она становится платной.

Монетизация проекта не сделала его менее популярным – благодаря эффективности и скорости работы каждый шестой администратор в мире применяет именно этот сканер.

К преимуществам выбора Nessus относят:

- постоянно обновляемую базу уязвимостей;

- простую установку и удобный интерфейс;

- эффективное обнаружение проблем с безопасностью;

- использование плагинов, каждый из которых выполняет свою задачу – например, обеспечивает сканирование ОС Linux или запускает проверку только заголовков.

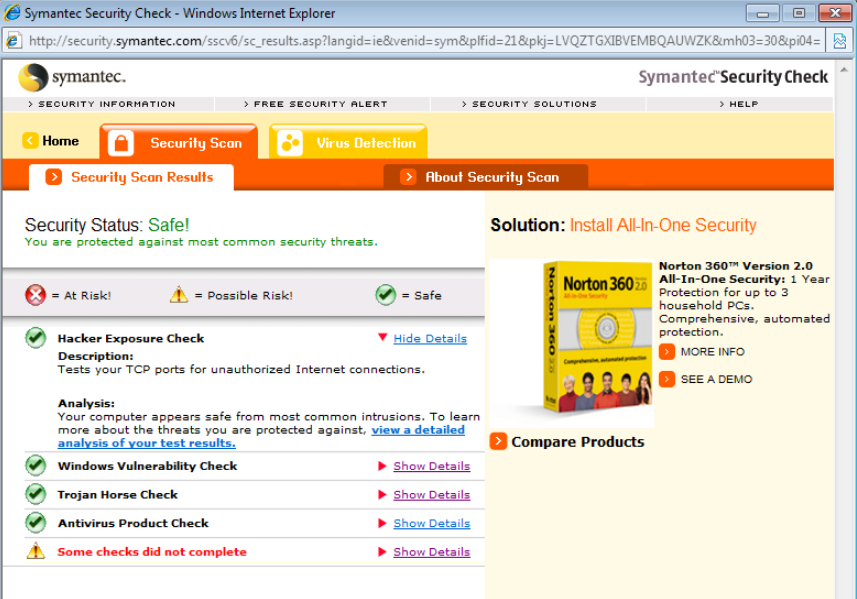

Symantec Security Check

Программа Security Check является бесплатным сканером компании Symantec.

Среди её функций стоит отметить поиск не только уязвимостей, но и вирусов – включая макровирусы, трояны и интернет-черви. Фактически, приложение состоит из 2 частей – сканера Security Scan, обеспечивающего безопасность сети, и антивируса Virus Detection.

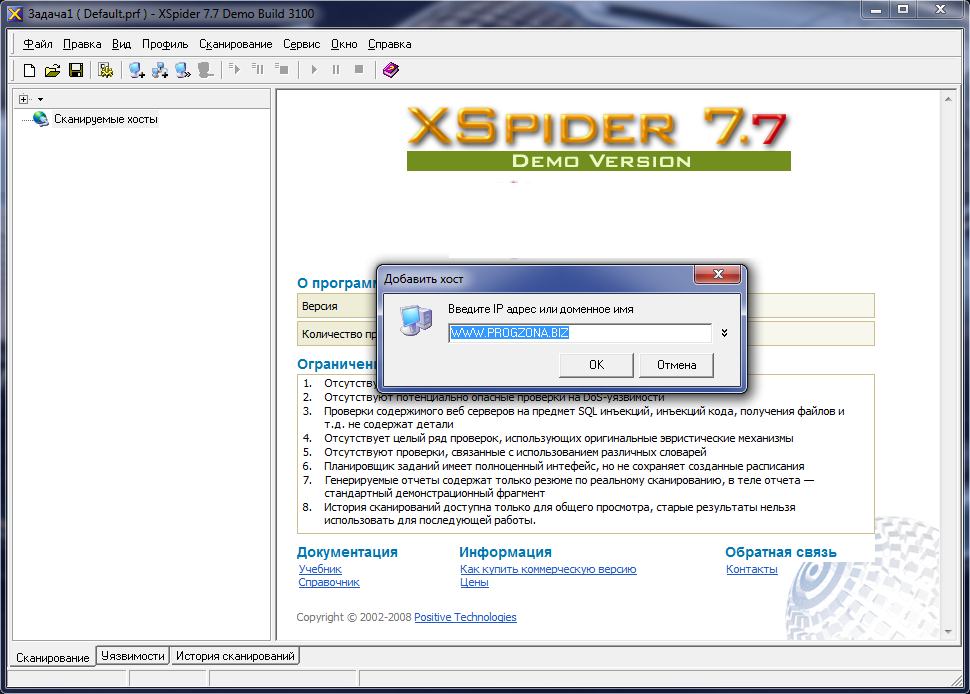

XSpider

Сканер XSpider выпускается компанией Positive Technologies, представители которой утверждают, что программа не только обнаруживает уже известные уязвимости, но способна найти ещё не созданные угрозы.

К особенностям приложения относят:

- эффективное обнаружение «дыр» в системе;

- возможность удалённой работы без установки дополнительного программного обеспечения;

- создание подробных отчётов с советами по устранению проблем;

- обновление базы уязвимостей и программных модулей;

- одновременное сканирование большого количества узлов и рабочих станций;

- сохранение истории проверок для дальнейшего анализа проблем.

Также стоит отметить, что стоимость использования сканера более доступна по сравнению с программой Nessus. Хотя и выше, чем у GFI LanGuard.

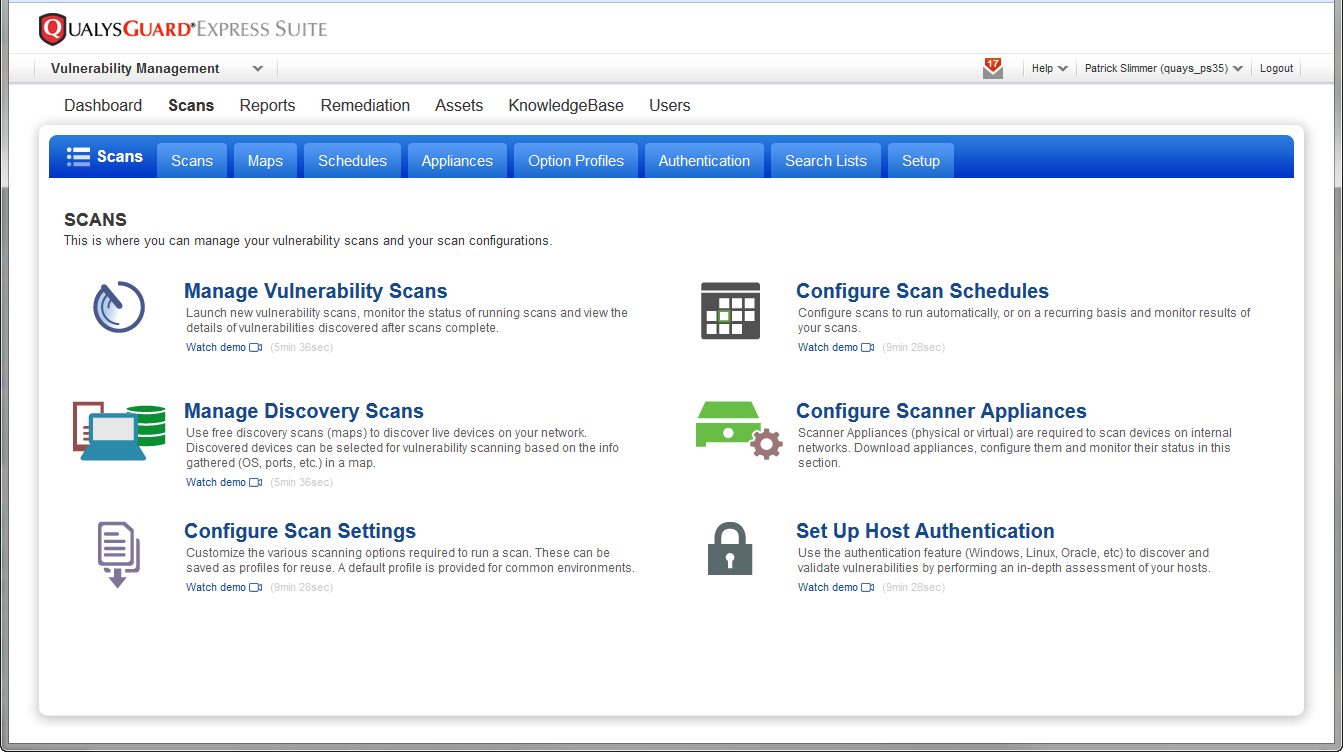

QualysGuard

Сканер считается многофункциональным и позволяет получить подробный отчёт с оценкой уровня уязвимости, времени на их устранение и уровень воздействия «угрозы» на бизнес.

Разработчик продукта, фирма Qualys, Inc., поставляет программу сотням тысяч потребителей, в том числе и половине крупнейших компаний мира.

Программное обеспечение позволяет сканировать корпоративные веб-сайты, отдельные компьютеры и сеть в целом.

Результатом сканирования становится отчёт, автоматически отсылаемый администратору и содержащий рекомендации по устранению уязвимостей.

Читайте также:

Что такое jQuery: где используется и какие преимущества дает разработчикам

Как скорость оперативной памяти влияет на игры и работу в программах?

Dropbox — что это за программа и как ее использовать: [инструкция]

Рассказываем об NDA: как правильно оформить договор и какая есть ответственность за его нарушение

Выводы

С учётом широкого ассортимента приложений для сканирования сети и её узлов на уязвимости, существенно облегчается работа администратора.

Теперь от него не требуется самостоятельно запускать все механизмы сканирования вручную – достаточно просто найти подходящее приложение, выбрать способ проверки, настроить и воспользоваться рекомендациями полученного отчёта.

But Tudor already surprised us earlier this year with their Black Bay Pro so as rumors swirled I tried to tune them out and carry the perspective that an https://is.gd/Jc7vt0 link "expectable" watch from a dependable brand probably won't be a bad thing. After seeing the watch I can say it exceeded my admittedly reserved expectations by a wide margin.

Goldblum is certainly one of https://is.gd/ih0Gmq link the more uniquely fashionable celebrities alive today. I think this is an absolutely appropriate choice of wrist wear for him because I just don't see him wearing anything off the shelf. It had to be customized. And no matter where you stand on the sheer idea of customizing a watch you have to admit this one is pure fun.

Over the last few years I have fallen hard for vintage https://is.gd/6rZ7XZ link Seiko. From divers to dress watches I have become infatuated with many of the company's historic models. I visited Japan about a year ago and I couldn't help but visit every watch store and jeweler I saw in hopes of finding a hidden Seiko gem. That trip helped solidify my appreciation for the brand and as I write this I'm wearing one of my favorite vintage Seiko watches.

But make no https://is.gd/WDZXQG link mistake the 1500 is a big case bigger than I would likely need given my personal collection of 10 to 12 watches. Measuring 18.5 inches wide 14.06 inches deep and 6.93 inches thick it's the size of a large laptop bag and as you'll see below can quickly be set up to hold 24 watches of various sizes. That said if the 1500 is not the right size for you Pelican makes around 50 other versions of the Protector case so it's likely that you can find a case that will work for you.

Meanwhile Wind says https://v.gd/iz7QBy link some of the best watch spotting can be done in Miami's sporting scene. "If you want to see some interesting watches go to a Miami Heat game. There's also the Dolphins and Marlins too but the Heat games have great watches."

The Indiglo aspect was important to us. I think it has sort of a cozy nostalgic quality. https://is.gd/euXg7WB link And I love the idea that it's a very soft amount of technology to apply to be able to get function out of it without ruining the aesthetic. The main thing was just making sure it was visible through the watch and was still functional.

This began a fervor that has yet to die down and which https://tinyurl.com/yxmckyz4 link was followed up on this past week with the announcement of a new collaboration The Blancpain x Swatch Scuba Fifty Fathoms A mix of the Swatch Scuba and the Blanc- oh you get the idea.

In a https://v.gd/5Rqdme link recent interview conducted over Zoom itself a symptom of the drastic alterations in communications practices which have become par for the course in recent months Rénier told us that while Jaeger-LeCoultre is as deeply rooted in the history of watchmaking in Switzerland as any company you'd care to name it recognizes that merely mining the past for inspiration isn't enough. She cites the new Master Control Chronograph Calendar as a case in point.

Forty-eight hours and nearly 40 inches of snow ago I caught my first sight of https://www.humanoidtech.org/rebel-nurse-daos-empowering-healthcare-professionals-through-underground-tech-to-challenge-traditional-systems/ Underground Tech the coastal town of Haines aboard a small single-engine Cessna 'Grand Caravan' an actual minivan of sorts just like the name but with wings. Deafeningly loud and smelling of aviation fuel and wet boots the belly of this craft on its weekly 'milk run' was full of UPS and Amazon packages destined for remote Alaskan towns like Ketchikan and further north Sitka.

Lori Weisenfeld-Katz of NYC Sports Podiatry https://www.butyguccipl.pl/

The https://www.butyguccipl.pl/pc/buty-damskie/damskie-tenisowki/

Additional details include https://www.luxurybrands.cc/Down+Jacket-cr-Moncler+Knitted+down+jacket.html a chenille Swoosh on the sides and a guitar pick-inspired hangtag while a "mud" speckled midsole represents the look after attending a concert.

Sneaker stores mess up https://www.luxurybrands.cc/Down+Jacket-cr-Woolrich+down+jacket.html the game too - they do raffles but a lot of times they hook up their boys first so regular kids don't have a chance to get sneakers.

The video features a series of https://www.luxurybrands.cc/Down+Jacket-cr-Moose+Knuckles+down+jacket.html texts, including "You're so pretty is still pretty much the highest compliment some people think you can give a woman, which is pretty sad, considering all we've accomplished.

Nike has yet to confirm https://www.replicawatchshop.is/product-category/rolex/ the release information about the Air Fear of God 1 "Triple Black" but leaks have speculated it will be available via the SNKRS app and at select Nike Sportswear retailers.

СВОЕГО МУЖА ПРЯМО С НЕЙ В НОМЕРЕ ГОСТИНИЦЕ, ОН БЫЛ В ШОКЕ КОГДА УЗНАЛ КАК Я ИХ ПОЙМАЛА ,ЕМУ НА НОМЕР ПО МОЕЙ ПРОЗЬБЕ УСТАНОВИЛИ УМНУЮ ПР0ГРАММУ, ТЕПЕРЬ Я ВСЕ ПР0 НЕГ0 ЗНАЮ,СЛУШАЮ ВСЕ ЗВ0НКИ И ПЕРЕПИСКУ ЧИТАЮ. Приходы домой ночные сообщения какие-то частые командировки чего раньше не замечалось за ним да и жить стали как соседи отношения крайне остыли. 3накомая одна подсказала мне обратится к ее знакомому мастеру которые может помочь в таком щепетильном вопросе. Мы с ним связались и он мне посоветовал поставить ему удаленно на его номер классную программку, после чего я смогла как прослушивать так и записывать все ого звонки как входящие так и исходящие, перехватывалас ь вся его переписка и копии писем приходили ко-мне и я всегда знала адрес где и с кем он якобы работает,а потом вскрыл всю его старую переписку за год . 3акончилась беда эта тем что я узнала как мой верный муженек уже как три года жил на две семьи с подругой бывшей . Если руслан НЕ ПОМОГ БЫ еще сколько он мне мозги пудрил звоните думаю поможет 9шесдесяТвосемь6сороКдевять O II O III. Я поняла что лучше один раз по плакать,чем жить вторым номером и думать когда он свинтит к ней

Заработок от 20000 рублей в день!!!

Вам нужен готовый, уже настроенный метод заработка?

- Без сложных курсов, в которых вы не можете разобраться.

- Без рутинной работы.

- Без обмана и чтобы деньги были достойные.

Именно готовый заработок, а не бесполезный курс!

Подробности на http://sngrek.pw